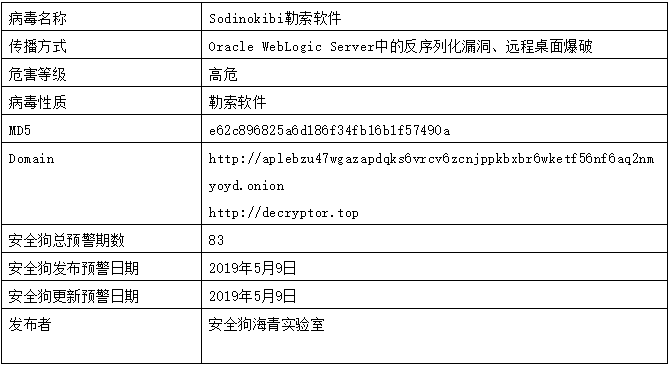

【网络安全预警】Sodinokibi勒索软件感染Windows服务器预警

普洱IT网,您身边的IT小顾问!

近日,海青实验室接到多个客户反馈,发现多台服务器被勒索软件加密,文件的拓展名被修改成如x0n0p94、0cojq0jx等不规则的字符串的现象。经过初步分析,我们确认该样本属于Sodinokibi家族。

根据国外安全研究团队的披露,攻击者传播Sodinokibi勒索软件的方式,往往是通过Oracle WebLogic Server中的反序列化漏洞(CVE-2019-2725),而经过我们现场取证,发现此次攻击是通过爆破3389端口来进行传播的。

我们这里将公布初步的研究结果,以及用户如何防范,敬请知晓。

预警报告信息

病毒描述

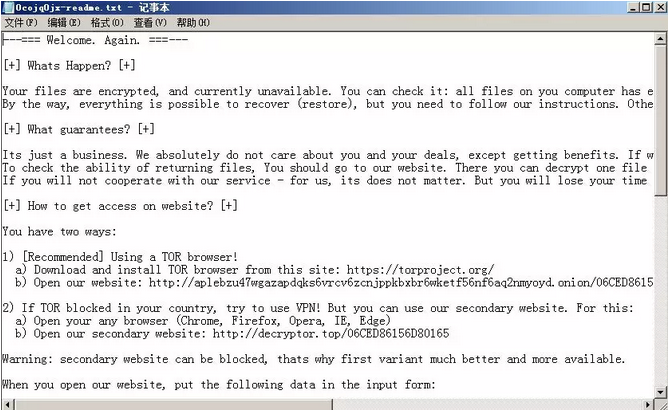

Sodinokibi勒索软件感染服务器成功后会生成文件加密后缀名+readme.txt的勒索信息,勒索信息包括个人的ID序列号,以及恶意软件作者的联系方式。有趣的是Cisco Talos团队披露的攻击者勒索信息开头显示的是“Hello Dear friend”,而此处使用的是“Welcome Again”,不排除攻击者实施攻击的过程中有二次投递勒索软件的行为。

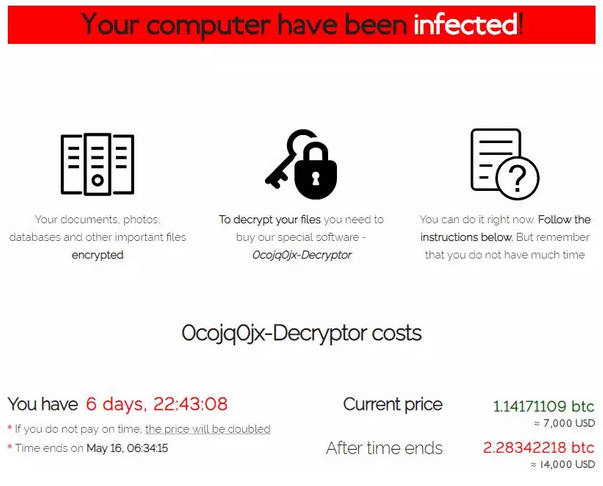

访问文本显示的恶意软件作者的联系方式,输入感染ID序列号和文件后缀名会跳转到如下网页。

防范措施

普洱IT网建议您可以采用如下的方式防范该病毒,以尽可能避免损失

1.Weblogic、Apache Struts2等服务器组件及时安装安全补丁,更新到最新版本。

2.远程桌面避免使用弱密码,建议使用“大写字母+小写字母+数字+符号”8位以上密码。

3.对重要的数据文件定期进行非本地备份。

事后处置

1、隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

2、切断传播途径:关闭潜在终端的SMB 445等网络共享端口,关闭异常的外联访问。可开启IPS和僵尸网络功能进行封堵。

3、查找攻击源:手工抓包分析或借助安全狗啸天态势感知平台快速查找攻击源,避免更多主机持续感染。

4、查杀病毒:推荐使用安全狗进行病毒查杀,快速分析流行事件,实现终端威胁闭环处置响应。

【互-动】

你曾遭受多种多样的‘勒索软件’

攻击之痛吗?

↓↓↓

在评论区写下你的经历吧!

推荐

-

-

QQ空间

-

新浪微博

-

人人网

-

豆瓣