【网络安全预警】Kibana远程代码执行漏洞(CVE-2019-7609)预警通告

普洱IT网,您身边的IT小顾问!

| TAG: | Kibana、Timelion、远程代码执行、CVE-2019-7609 |

| 漏洞危害: | 高,攻击者利用此漏洞,可造成远程代码执行。 |

| 版本: | 1.0 |

漏洞概述

2019年2月官方发布公告称Kibana存在远程代码执行漏洞,5.6.15 和 6.6.1之前的 Kibana 版本在 Timelion 可视化工具中存在功能缺陷,导致攻击者可在服务器上利用Kibana执行任意代码,目前PoC已公布,请相关用户及时进行自查和防护。

Kibana 是 Elasticsearch 的开源数据可视化插件。它为Elasticsearch提供可视化功能,可以用来搜索和查看存储在Elasticsearch索引中的数据,并可以将数据以各种图表、表格和地图的形式进行可视化展示。由于其功能的便利性,在产品研发中应用较为广泛,请使用Kibana的用户注意是否受到该漏洞影响。

参考链接:

https://www.elastic.co/cn/community/security

https://discuss.elastic.co/t/elastic-stack-6-6-1-and-5-6-15-security-update/169077

SEE MORE →

2影响范围

受影响版本

Kibana < 5.6.15

Kibana < 6.6.1

不受影响版本

Kibana = 5.6.15

Kibana >= 6.6.1

3漏洞检测

3.1 人工检测

该漏洞触发需要满足以下两个条件:

1. Kibana在受影响版本范围内;

2. 开启了Timelion功能;

版本排查方法:

在Kibana中打开Settings点击About,查看Kibana版本等信息

Timelion排查方法:

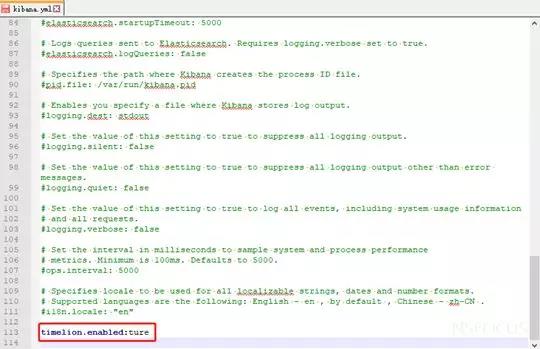

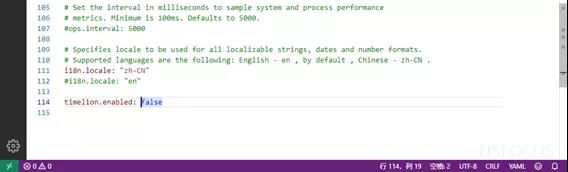

查看kibana.yml配置文件中的timelion.enabled是否设置为开启

4漏洞防护

4.1 官方升级

官方已发布新版本修复了该漏洞,请相关用户升级Kibana版本进行防护,官方下载链接:

https://www.elastic.co/cn/downloads/kibana

4.2 临时缓解措施

若相关用户暂时无法进行升级操作,也可通过修改kibana.yml配置文件,将timelion.enabled设置为false,禁用Timelion功能来进行防护。

【互-动】

来一起聊一聊‘Kibana远程代码执行漏洞’

↓↓↓

在评论区写下你的留言吧!

推荐

-

-

QQ空间

-

新浪微博

-

人人网

-

豆瓣