【网络安全预警】Apache Tomcat存在远程代码执行漏洞(Windows平台)

普洱IT网,您身边的IT小顾问!

近日,Apache Tomcat曝出了编号为CVE-2019-0232的远程代码执行漏洞。据分析,该漏洞影响较严重,远程攻击者可以利用该漏洞在Windows平台执行任意命令,建议用户尽快进行评估修复。

我们已关注了相关事件进展。根据最新的研究分析,我们总结出了一些防护建议,敬请用户知晓。

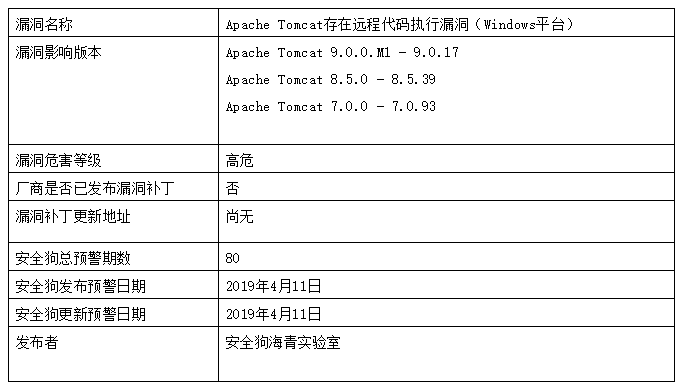

漏洞信息

在Windows平台,远程攻击者可以利用Apache Tomcat 9.0.0.M1 - 9.0.17、Apache Tomcat 8.5.0 - 8.5.39以及Apache Tomcat 7.0.0 - 7.0.93等受影响版本,向CGI servlet发送一个精心设计的请求,在具有Apache Tomcat权限的系统上注入和执行任意操作系统命令。漏洞成因是当将参数从JRE传递到Windows环境时,由于CGI servlet中的输入验证错误而存在该漏洞。

成功利用该漏洞要求在Windows操作系统上安装Apache Tomcat,并启用选项“EnableCmdlineArguments”(默认情况下禁用CGI servlet和“EnableCmdlineArguments”选项)。

处置建议

安全狗建议受影响的用户对Apache Tomcat采取以下方案进行修复:

1.参数配置

在不影响自身业务的前提下,确保将CGI Servlet的初始化参数“enableCmdLineArguments”设置为“false”;

2.升级Tomcat

Tomcat官方还未发布更新补丁,请在官方补丁发布后将Tomcat更新到最新版本。

将Apache Tomcat 9.0.x更新到9.0.17之后的版本。

将Apache Tomcat 8.5.x更新到8.5.39之后的版本。

将Apache Tomcat 7.0.x更新到7.0.93之后的版本。

推荐

-

-

QQ空间

-

新浪微博

-

人人网

-

豆瓣