【网络安全预警】关于GlobeImposter最新变种勒索病毒的预警通报

普洱IT网,您身边的IT小顾问!

北京网络与信息安全信息通报中心通报,近日,一种勒索病毒GlobeImposter再次变种后在网上传播,目前该病毒已在多个省份出现感染情况。一旦感染该勒索病毒,网络系统的数据库文件将被病毒加密,并须支付勒索资金才能恢复文件。

一、GlobeImposter勒索病毒的危害

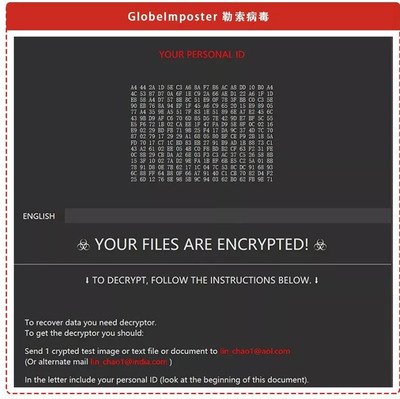

GlobeImposter是目前流行的一类勒索病毒,此次变种为3.0版本,它会加密磁盘文件并篡改后缀名*4444形式,同时在被加密的目录下会生成一个名为“HOW_TO_BACK_FILES”的txt文件,显示受害者的个人ID序列号以及黑客的联系方式等。

由于GlobeImposter3.0采用高强度非对称加密方式,受害者在没有私钥的情况下无法恢复文件,如需恢复重要资料只能被迫支付赎金。通过分析发现,该病毒不具备主动传播性,被感染设备均是由黑客渗透进入内网后,在目标主机上人工植入,该病毒具有极强的破坏性和针对性,目前很难被破解。

二、GlobeImposter勒索病毒的攻击手法

该病毒的主要攻击步骤如下:

第一步对服务器进行渗透,黑客通过弱口令爆破、端口扫描等攻击手法,利用3389等远程登陆开放端口,使用自动化攻击脚本,用密码字典暴力破解管理员账号。

第二步对内网其他机器进行渗透,攻击者在打开内网突破口后,会在内网对其他主机进行口令爆破,利用网络嗅探、多协议爆破等工具实施爆破。

第三步植入勒索病毒,在内网横向移动至一台新的主机后,会尝试进行手动或用工具卸载主机上安装的防护软件,手动植入勒索病毒。

第四步运行病毒,病毒自动执行程序,对电脑内文件进行加密,完成病毒攻击过程。

三、网络安全提示

经安全专家分析,存在弱口令且Windows远程桌面服务(3389端口)暴露在互联网上、未做好内网安全隔离、Windows服务器、终端未部署或未及时更新杀毒软件等漏洞和风险的信息系统更容易遭受该病毒侵害。

针对上述情况,请及时开展以下几方面的工作:

一是及时开展自查验证。为有效应对此次事件,国家网络与信息安全信息通报中心专门设立“互联网暴露系统查询云平台”(cii.gov110.cn),使用邀请码“37b853ace4”自主注册。登录后通过输入网段、域名、网站名称等关键字,可查询各自暴露在互联网上的IP、端口等网络设备信息,及时采取安全加固措施,进一步提高安全防范的针对性。

二是及时加强终端、服务器防护。所有服务器、终端应强行实施复杂密码策略,杜绝弱口令;安装杀毒软件、终端安全管理软件并及时更新病毒库;及时安装漏洞补丁;服务器开启关键日志收集功能,为安全事件的追溯提供基础。

三是严格控制端口管理。尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,135,139,3389;建议关闭远程桌面协议。

四是合理划分内网安全域。重要业务系统及核心数据库应当设置独立的安全区域并做好区域边界的安全防御,严格限制重要区域的访问权限。

五是强化业务数据备份。对业务系统及数据进行及时备份,并验证备份系统及备份数据的可用性;建立安全灾备预案,同时,做好备份系统与主系统的安全隔离,避免主系统和备份系统同时被攻击,影响业务连续性。

六是加强应急处置,加强监测。

推荐

-

-

QQ空间

-

新浪微博

-

人人网

-

豆瓣