【等保】工控系统如何应对等保2.0新要求

普洱IT网,您身边的IT小顾问!

随着我国“互联网+”战略的逐步落地,产业互联网将成为未来国家最重要的基础设施之一。云计算、大数据、人工智能、物联网等新技术在关键信息基础设施中广泛应用,网络安全形势与需求发生快速变化,使得等保1.0,即2008年发布的《GB/T22239-2008 信息安全技术信息系统安全等级保护基本要求 》及其配套政策文件和标准,已经不再符合新技术、新业务场景下的网络安全保护要求。

等保2.0扩展了网络安全保护的范围,提高了对关键信息基础设施进行等级保护的要求,并且针对不同保护对象的安全目标、技术特点、应用场景的差异,采用了安全通用要求与安全扩展要求结合的方式,以更好地满足安全保护共性化与个性化要求,提升了等级保护的普适性与可操作性,为《网络安全法》的实施执行提供了有力的技术保障。

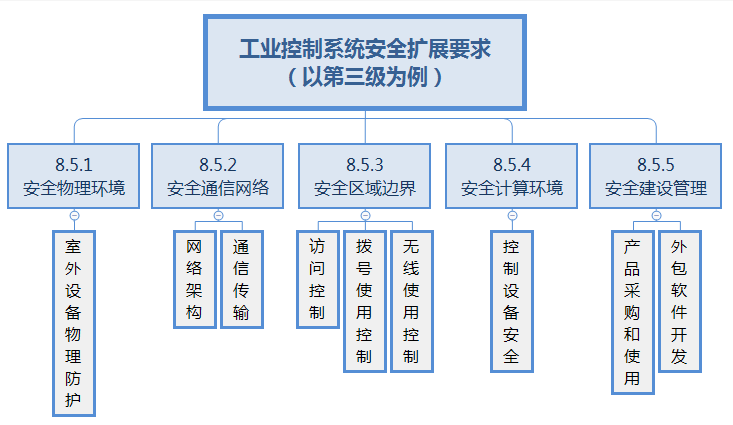

一、等保2.0对工业控制系统的安全扩展要求

除了安全通用要求,等保2.0对工业控制系统提出了安全扩展要求,以适用工业控制的特有技术和应用场景特点,如下图。

其中,安全扩展的特殊要求包括:

物理和环境安全:增加了对室外控制设备的安全防护要求,如放置控制设备的箱体或装置以及控制设备周围的环境;

网络和通信安全:增加了适配于工业控制系统网络环境的网络架构安全防护要求、通信传输要求以及访问控制要求,增加了拨号使用控制和无线使用控制的要求;

设备和计算安全:增加了对控制设备的安全要求,控制设备主要是应用到工业控制系统当中执行控制逻辑和数据采集功能的实时控制器设备,如PLC、DCS控制器等;

安全建设管理:增加了产品采购和使用和软件外包方面的要求,主要针对工控设备和工控专用信息安全产品的要求,以及工业控制系统软件外包时有关保密和专业性的要求;

安全运维管理:调整了漏洞和风险管理、恶意代码防范管理和安全事件处置方面的需求,更加适配工业场景应用和工业控制系统。

二、工业控制系统安全的重点要求解读

综合等保2.0对工业控制系统安全的通用要求和扩展要求,可以看出工业安全防护的重点在工业主机安全、边界安全和工业安全管理三个领域。

1.工业主机安全要求

8.1.4.5 恶意代码防范

应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断。

8.5.4.1 控制设备安全

b) 应在经过充分测试评估后,在不影响系统安全稳定运行的情况下对控制设备进行补丁更新、固件更新等工作;

c) 应关闭或拆除控制设备的软盘驱动、光盘驱动、USB接口、串行口或多余网口等,确需保留的必须通过相关的技术措施实施严格的监控管理;

2.工业安全边界安全要求

8.1.3.1 边界防护

a) 应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信;

b) 应能够对非授权设备私自联到内部网络的行为进行检查或限制;

c) 应能够对内部用户非授权联到外部网络的行为进行检查或限制;

d) 应限制无线网络的使用,保证无线网络通过受控的边界设备接入内部网络

8.5.2.1 网络架构

a) 工业控制系统与企业其他系统之间应划分为两个区域,区域间应采用单向的技术隔离手段;

b) 工业控制系统内部应根据业务特点划分为不同的安全域,安全域之间应采用技术隔离手段;

8.5.3.1 访问控制

a) 应在工业控制系统与企业其他系统之间部署访问控制设备,配置访问控制策略,禁止任何穿越区域边界的E-Mail、Web、Telnet、Rlogin、FTP等通用网络服务

3.工业安全管理要求

8.1.5.4 集中管控

a) 应划分出特定的管理区域,对分布在网络中的安全设备或安全组件进行管控;

b) 应能够建立一条安全的信息传输路径,对网络中的安全设备或安全组件进行管理;

c) 应对网络链路、安全设备、网络设备和服务器等的运行状况进行集中监测;

d) 应对分散在各个设备上的审计数据进行收集汇总和集中分析,并保证审计记录的留存时间符合法律法规要求;

e) 应对安全策略、恶意代码、补丁升级等安全相关事项进行集中管理;

f) 应能对网络中发生的各类安全事件进行识别、报警和分析

三、工业安全痛点解决应对

等保2.0关于工业控制系统安全要求的三个重点,也是工业企业安全建设的三个痛点,奇安信经过多年的工业安全技术研究和客户服务实践,提出了一体化的解决方案,如下图所示。

方案完整覆盖工控网络的防护、监测及集中管理,包含4款产品:工业主机安全防护系统、工业控制安全网关(工业防火墙)、工业安全监测系统(含控制平台)、工业安全隔离与信息交换系统(工业网闸)。

工业主机安全防护系统是一款软件产品,安装在工控上位机和工业服务器上,基于白名单智能匹配技术和“入口-运行-扩散”三重关卡式拦截技术,防止病毒与恶意程序入侵攻击,控制USB移动设备非法接入,为工业软件提供安全、干净的运行白环境。

工业控制安全网关系统(工业防火墙)是专为工业环境打造的一款边界安全防护产品,为工控网与企业网的连接、工控网内部各区域的连接提供安全隔离。产品采用四重白名单的安全策略,过滤非法访问,保证只有可信任的设备接入工控网络,保证可信任的流量在网络上传输。

工业安全监测系统(ISD)对工控系统的运行数据进行被动无损采集,自动发现工业资产,监测非法接入设备,实时检测网络入侵行为,监控工控设备异常操作,并实时将各类攻击与异常信息上传到工业安全监测控制平台(ISDC)。ISDC汇总所有安全监测设备的日志,以及工业主机安全防护、工业防火墙、工业网闸的日志,集中存储,统一分析,帮助安全运营人员及时了解工业网络全网安全态势与威胁动态。

工业安全隔离与信息交换系统(工业网闸)用于工控网络不同安全级别网络间进行安全数据交换。通过链路阻断、协议转换的方式实现信息摆渡,可深度解析多种工业协议(OPC、ModBus、S7、DNP3、IEC104等),集安全隔离、实时信息交换、协议分析、内容检测、访问控制、安全防护等多种功能于一体,在实现网络安全隔离的同时,提供高速、安全的数据交换能力和可靠的信息交换服务

附:工业控制系统简介

1.工业控制系统概述

工业控制系统(ICS)是几种类型控制系统的总称,包括数据采集与监视控制系统(SCADA)、集散控制系统(DCS)和其它控制系统,如在工业部门和关键基础设施中经常使用的可编程逻辑控制器(PLC)。工业控制系统通常用于诸如电力、水和污水处理、石油和天然气、化工、交通运输、制药、纸浆和造纸、食品和饮料以及离散制造(如汽车、航空航天和耐用品)等行业。工业控制系统主要由过程级、操作级以及各级之间和内部的通信网络构成,对于大规模的控制系统,也包括管理级。过程级包括被控对象、现场控制设备和测量仪表等,操作级包括工程师和操作员站、人机界面和组态软件、控制服务器等,管理级包括生产管理系统和企业资源系统等,通信网络包括商用以太网、工业以太网、现场总线等。

2.工业控制系统层次模型

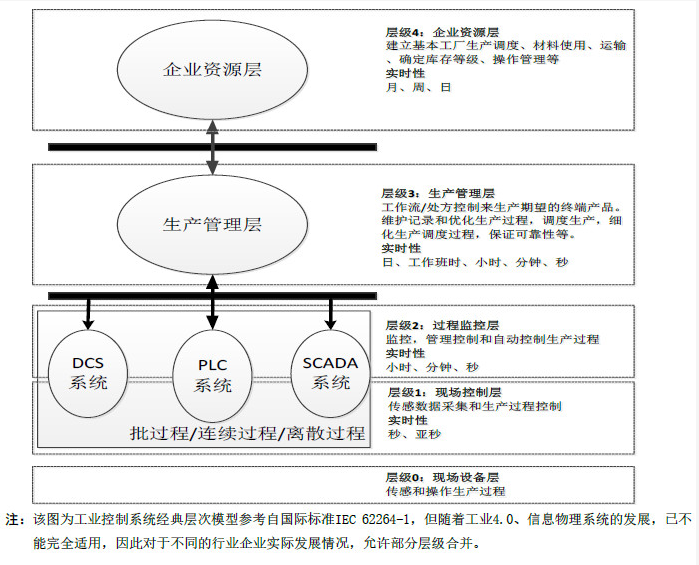

工控网络层次模型从上到下共分为5个层级,依次为企业资源层、生产管理层、过程监控层、现场控制层和现场设备层,不同层级的实时性要求不同。企业资源层主要包括ERP系统功能单元,用于为企业决策层员工提供决策运行手段;生产管理层主要包括MES系统功能单元,用于对生产过程进行管理,如制造数据管理、生产调度管理等;过程监控层主要包括监控服务器与HMI系统功能单元,用于对生产过程数据进行采集与监控,并利用HMI系统实现人机交互;现场控制层主要包括各类控制器单元,如PLC、DCS控制单元等,用于对各执行设备进行控制;现场设备层主要包括各类过程传感设备与执行设备单元,用于对生产过程进行感知与操作。

【互-动】

关于‘工控系统’的等保知识

你了解多少呢?

↓↓↓

在评论区写下你的想法吧!

推荐

-

-

QQ空间

-

新浪微博

-

人人网

-

豆瓣