|

【网络安全预警】Oracle WebLogic反序列化远程命令执行漏洞预警通报时间:2019-04-26 普洱IT网,您身边的IT小顾问!

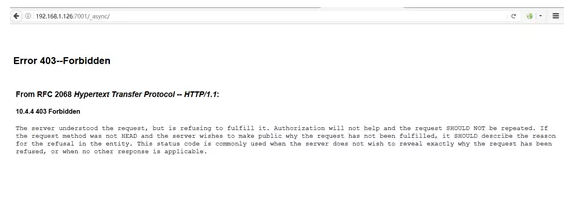

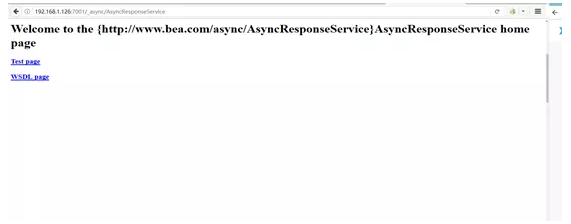

北京网络与信息安全信息通报中心通报,近日,国家信息安全漏洞共享平台(CNVD)收录了Oracle WebLogic wls9-async反序列化远程命令执行漏洞(CNVD-C-2019-48814),该漏洞的危害等级为高危。WeblogicServer是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,是目前最流行的商用中间件之一。 一、漏洞基本情况 该漏洞存在于wls9-async组件,该组件为异步通讯服务,攻击者可以在/_async/AsyncResponseService路径下传入恶意的xml格式的数据,传入的数据在服务器端反序列化时,执行其中的恶意代码,实现远程命令执行,攻击者可以进而获得整台服务器的权限。 二、影响范围 受影响版本包括:Weblogic 10.X;Weblogic 12.1.3。 此漏洞影响启用bea_wls9_asynv_response组件及wls-wsat组件的所有Weblogic版本。 三、 网络安全工作提示 针对该情况,请及时开展以下几方面的工作: 一是尽快采取临时缓解措施。 (1)删除wls9_async_response包并重启Weblogic。 (2)通过访问策略禁止/_async/*路径的URL访问。 二是开展自查整改。及时进行问题清零,对重要的数据、文件进行定期备份。 三是加强应急值守。 普洱IT网修复建议 漏洞排查 wls9_async组件是默认启用的,可以访问http://weblgic地址/_async和http://weblgic地址/_async/AsyncResponseService来测试是否启用该组件,如果启用了wls9_asyn组件,则存在该漏洞。 1.http://192.168.1.126:7001/_async

该请求返回 403 则存在,返回404则不存在 2.http://192.168.1.126:7001/_async/AsyncResponseService

该请求返回200 则存在,返回404则不存在 临时解决方法 说明:因此次漏洞细节未披露,且目前官方没有任何文档说明此漏洞,在不确定真实影响范围的前提下,临时解决方案针对是weblogic 9、11g、12c三个版本。 1.删除该war包并重启WebLogic服务,具体文件路径如下: Weblogic9版本: /%WLS_HOME%/weblogic92/server/lib/bea_wls9_async_response.war Weblogic 10版本: /%WLS_HOME%/wlserver_10.3/server/lib/bea_wls9_async_response.war Weblogic12版本: /%WLS_HOME%/oracle_common/modules/com.oracle.webservices.wls.bea-wls9-async-response_12.1.3.war 注:wls9_async_response.war属于一级应用包,对其进行移除或更名操作可能造成未知的后果,Oracle官方不建议对其进行此类操作。 2.禁用bea_wls9_async_response组件: 用户可通过在weblogic启动参数中禁用bea_wls9_async_response的方式,对此漏洞形成临时防护。 在禁用不安全组件前,需请开发人员确认应用系统是否使用了weblogic提供的异步WebService功能,排查方法请附录章节。如果确认没有使用,可以使用如下方式禁用此功能: a)以windows系统为例,在启动文件(%DOMAIN_HOME%\bin\startWeblogic.cmd)中加如下参数: set JAVA_OPTIONS=%JAVA_OPTIONS% -Dweblogic.wsee.skip.async.response=true c)测试结果没有问题后,重启Weblogic服务,使参数生效。b) 对应用程序进行严格测试;

|